Повышение безопасности локальной разработки: Не дайте вашей тестовой среде стать следующей точкой утечки данных

- Укрепление локальной безопасности: От повышения осведомленности до практического применения инструментов

- 1. Повышение осведомленности о безопасности: Разработчик — это первая линия защиты

- 2. Использование инструментов безопасности: Расширение возможностей локальной разработки

- Заключение: Безопасность начинается дома, начиная с локальной среды

В огромной вселенной разработки программного обеспечения мы привыкли сосредоточиваться на безопасности производственной среды: брандмауэры, обнаружение вторжений, шифрование данных, аутентификация… Однако часто упускаемый из виду уголок может стать самым слабым звеном во всей цепочке безопасности — это наша ежедневная локальная среда разработки.

Вы можете подумать, что ваша локальная среда «самодостаточна», изолирована от внешнего мира и, следовательно, безопасна. Но это может быть не так. Каждый HTTP-запрос, каждая имитация конфиденциальных данных, каждое тестовое подключение к внешней службе могут непреднамеренно создать уязвимости безопасности, превратив вашу тестовую среду в следующую потенциальную точку утечки данных.

Представьте себе эти сценарии:

-

Конфиденциальные данные, передаваемые открытым текстом: При локальном тестировании API вы по привычке используете HTTP вместо HTTPS? Если какой-либо порт в вашей локальной среде неожиданно открыт или вы подключены к незащищенной общедоступной сети Wi-Fi, эта передача учетных данных пользователя, платежной информации или личных данных открытым текстом может быть перехвачена.

-

Предупреждения браузера для локального HTTPS: Пытаясь настроить HTTPS для локального тестового домена, вы когда-нибудь сталкивались с большими предупреждениями безопасности браузера, которые отпугивали вас? А затем неохотно выбирали продолжение использования незащищенного HTTP просто для того, чтобы «функция начала работать».

-

Уязвимое локальное обслуживание: Иногда для отладки или совместной работы вы можете временно предоставить доступ к локально работающей службе в публичный интернет (например, через простое перенаправление портов), игнорируя значительный риск отсутствия аутентификации и шифрования.

-

Утечки электронной почты и уведомлений: При локальном тестировании функции отправки электронной почты вы действительно уверены, что тестовые электронные письма не будут случайно отправлены реальным пользователям или что тестовые данные не будут неправильно записаны?

Эти, казалось бы, незначительные «небезопасные привычки», накапливаясь со временем, могут привести к серьезным последствиям. В условиях растущего внимания к безопасности данных и конфиденциальности повышение безопасности вашей локальной среды разработки больше не является необязательным; это обязательный урок для каждого ответственного разработчика.

Укрепление локальной безопасности: От повышения осведомленности до практического применения инструментов

Повышение безопасности локальной среды разработки требует синхронизированного подхода как с точки зрения осведомленности, так и с точки зрения инструментов.

1. Повышение осведомленности о безопасности: Разработчик — это первая линия защиты

-

Использование HTTPS по умолчанию: Даже для локальной разработки следует по возможности имитировать производственную среду, настраивая HTTPS. Предупреждения браузера для HTTPS не беспочвенны; они предупреждают вас о потенциальных рисках.

-

Изоляция конфиденциальных данных: Избегайте хранения реальных производственных данных или конфиденциальных учетных данных в вашей локальной среде. Используйте фиктивные или анонимизированные данные для тестирования.

-

Минимизация поверхности атаки: Не предоставляйте доступ к локальным службам в публичный интернет без крайней необходимости. Даже в этом случае используйте безопасные туннельные службы и настройте необходимую аутентификацию и шифрование.

-

Практики безопасного кодирования: При написании кода локально следуйте рекомендациям по безопасному кодированию, таким как проверка ввода, избегание SQL-инъекций, XSS и других распространенных уязвимостей.

2. Использование инструментов безопасности: Расширение возможностей локальной разработки

-

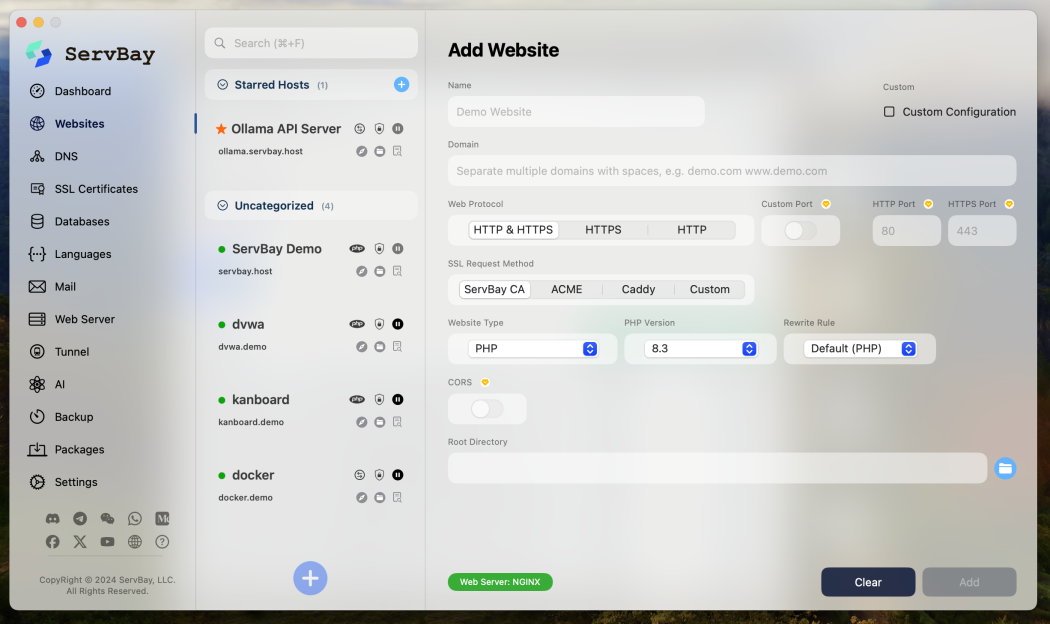

Локальное управление HTTPS: Многие отличные интегрированные инструменты для локальной разработки на macOS ^^ теперь включают встроенную бесплатную выдачу SSL-сертификатов ^^, даже для несуществующих доменов верхнего уровня^^, что значительно упрощает настройку локальной среды HTTPS. Это означает, что вы можете легко имитировать безопасные соединения производственного уровня без ручной генерации и управления сложными сертификатами.

-

Службы безопасного туннелирования: Для сценариев, требующих предоставления доступа к локальным службам извне для демонстраций или интеграционного тестирования, эти инструменты интегрируют профессиональные инструменты безопасного туннелирования, такие как

ngrok,Cloudflared,frp,Pinggy.ioи т. д. ^^^^^^^^^^^^^^, предоставляющие зашифрованные туннели, обеспечивая безопасность передачи данных и скрывая ваш локальный IP-адрес^^. -

Локальные симуляторы почты: Чтобы предотвратить случайную отправку или утечку тестовых электронных писем, некоторые инструменты локальной разработки интегрируют почтовые серверы, такие как Mailpit ^^, которые могут перехватывать все локально отправленные электронные письма, позволяя разработчикам просматривать и отлаживать их, не отправляя их на внешние почтовые ящики^^.

-

Унифицированное управление средой: Некоторые интегрированные среды разработки, специально разработанные для macOS^^, — это больше, чем просто веб-серверы; они предлагают комплексное управление функциями безопасности^^. Это означает, что вы можете легко настроить локальные SSL-сертификаты ^^, управлять настраиваемыми доменами ^^ и даже включить обратные прокси ^^ в одном и том же графическом интерфейсе, интегрируя соображения безопасности во все аспекты локальной разработки. Это значительно снижает технический барьер и затраты времени на внедрение этих практик безопасности, позволяя разработчикам сосредоточиться на бизнес-логике, обеспечивая при этом безопасность своей локальной среды. С помощью таких инструментов разработчики могут создавать безопасную тестовую песочницу, которая более точно имитирует производственную среду, тем самым снижая риски безопасности в зародыше, прежде чем код достигнет производственной среды.

Заключение: Безопасность начинается дома, начиная с локальной среды

Безопасность локальной среды разработки является неотъемлемой частью всего жизненного цикла безопасности программного обеспечения. Это не только защита нашего кода и данных; это основа для обеспечения качества продукта и доверия пользователей. Начиная с этого момента, повышайте свою осведомленность о безопасности локальной разработки и эффективно используйте инструменты, которые помогают нам легко внедрять стратегии безопасности. Пусть ваша локальная тестовая среда больше не будет потенциальной уязвимостью, а станет надежной крепостью, охраняющей безопасность данных. Безопасность начинается дома, начиная с первой строки кода, которую вы набираете, и первой локальной службы, которую вы настраиваете.